Mit 1.1.1.3 blockiert die FRITZ!Box (auch auf anderen Routern möglich) Domains für Malware und Erwachsene-Inhalte bereits auf DNS-Ebene. Die Einrichtung ist in wenigen Minuten erledigt; für maximale Robustheit können Sie zusätzlich „DNS over TLS“ (DoT) aktivieren. Diese Anleitung zeigt den genauen Weg in der FRITZ!Box-Oberfläche und nennt die korrekten IPv4/IPv6-Adressen und Hostnamen von Cloudflare.

Der Filter gilt für alle Geräte im Heimnetz – unabhängig davon, ob sie per LAN-Kabel oder per WLAN verbunden sind. Nutzen Smartphones oder Tablets hingegen mobile Daten (WLAN abgeschaltet), greift der Filter nicht, weil dann die DNS-Server des Mobilfunkanbieters verwendet werden. Damit der Schutz auch unterwegs wirkt, müssen die DNS-Einstellungen direkt am jeweiligen Gerät angepasst werden.

Vorbereitung

- Melden Sie sich auf

http://fritz.boxan (Administrator-Kennwort). Aktivieren Sie ggf. die Erweiterte Ansicht, damit alle Registerkarten sichtbar sind. - Notieren Sie die bisherigen DNS-Einträge, falls Sie später zurück möchten.

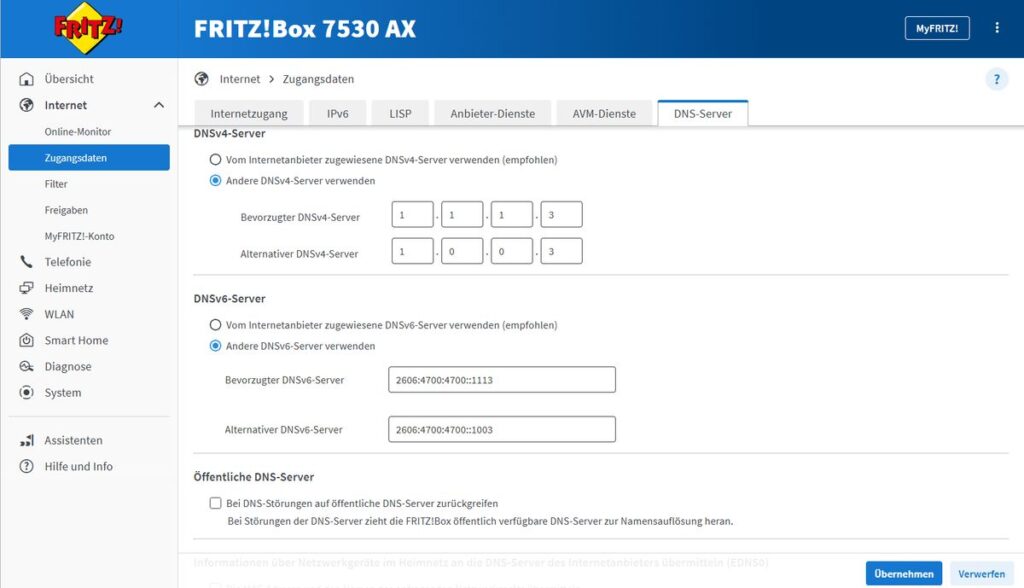

Schritt 1: DNS-Server in der FRITZ!Box umstellen

- Menüpfad: Internet → Zugangsdaten → DNS-Server (engl. Internet → Account Information → DNS Server).

- Aktivieren Sie Andere DNSv4-Server verwenden und tragen Sie Cloudflare 1.1.1.3 ein:

Bevorzugter DNSv4-Server: 1.1.1.3Alternativer DNSv4-Server: 1.0.0.3 - Aktivieren Sie Andere DNSv6-Server verwenden (falls Ihr Anschluss IPv6 bietet) und tragen Sie ein:

Bevorzugter DNSv6-Server: 2606:4700:4700::1113Alternativer DNSv6-Server: 2606:4700:4700::1003 - Optional, je nach Firmware: Deaktivieren Sie Fallback auf öffentliche DNS-Server bei DNS-Störung, wenn Sie ein striktes Familien-Profil ohne automatisches Ausweichen möchten.

- Klicken Sie auf Übernehmen. Die Internetverbindung startet ggf. neu.

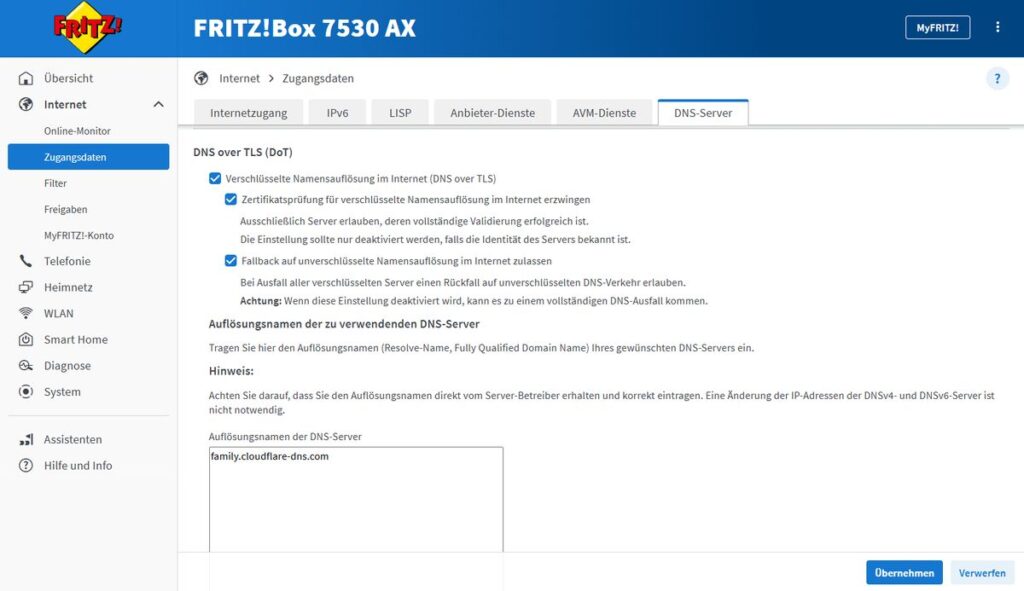

Schritt 2 (empfohlen): „DNS over TLS“ (DoT) aktivieren

Mit DoT verschlüsselt die FRITZ!Box ihre DNS-Anfragen zum Resolver. Dadurch wird Manipulation erschwert und der Schutz robuster – auch gegen Mitschneiden durch Dritte. Die FRITZ!Box erwartet dabei Hostnamen der Resolver. Für Cloudflare Familien-DNS ist das: family.cloudflare-dns.com.

- Bleiben Sie auf Internet → Zugangsdaten → DNS-Server.

- Aktivieren Sie Verschlüsselte Namensauflösung im Internet (DNS over TLS).

- Tragen Sie unter Aufgelöste Namen der DNS-Server (ein Eintrag pro Zeile) ein:

family.cloudflare-dns.com - Übernehmen klicken. Hinweis: Nicht jede FRITZ!Box/Firmware zeigt die DoT-Option; in diesem Fall genügt die Umstellung der DNS-Adressen aus Schritt 1.

Schritt 3: Funktion prüfen

- Öffnen Sie

https://malware.testcategory.com/(muss mit 1.1.1.2/1.1.1.3 blockiert sein) und https://nudity.testcategory.com/(wird nur mit 1.1.1.3 blockiert). Ein Block äußert sich typischerweise als Seite nicht erreichbar. - Technischer Check:

nslookup nudity.testcategory.comsollte0.0.0.0zurückgeben bzw. die Auflösung verweigern, wenn 1.1.1.3 greift. Leeren Sie ggf. Caches (ipconfig /flushdns) und starten Sie Browser/Apps neu.

Tipps & typische Stolpersteine

- Dual-Stack sauber setzen: Tragen Sie sowohl IPv4 als auch IPv6 ein, sonst können Geräte über die jeweils andere Familie die Filter umgehen.

- Apps mit eigenem DoH/VPN: Manche Browser/Apps nutzen fest hinterlegte DNS-over-HTTPS-Server und umgehen Router-DNS. In solchen Fällen in der App „Sicheres DNS“ deaktivieren oder auf „System/Router“ stellen.

- FRITZ!Box-Menüpunkte fehlen? Je nach Modell/Firmware kann der exakte Wortlaut abweichen; der Weg führt in jedem Fall über Internet → Zugangsdaten → DNS-Server bzw. „Account Information“.

- Keine Wirkung? Prüfen Sie, ob der Provider-DNS noch aktiv ist, ob DoT korrekt mit

family.cloudflare-dns.comhinterlegt wurde und ob Sie beide 1.1.1.3-Adressen (IPv4/IPv6) gesetzt haben.

Kurzübersicht: Werte für 1.1.1.3 (Familien-DNS)

IPv4 Bevorzugt: 1.1.1.3 Alternativ: 1.0.0.3

IPv6

Bevorzugt: 2606:4700:4700::1113

Alternativ: 2606:4700:4700::1003

DNS over TLS (Hostname)

family.cloudflare-dns.com

Cloudflare 1.1.1.2 und 1.1.1.3 erklärt: Wie DNS-Filter vor Malware schützen und kindgerechtes Surfen erzwingen

Viele kennen Cloudflares schnellen und datenschutzfreundlichen DNS-Resolver 1.1.1.1. Weniger bekannt ist, dass es zwei zusätzliche, völlig kostenlose Varianten gibt, die direkt auf Netzwerkebene unerwünschte Inhalte blockieren: 1.1.1.2 sperrt bekannte Malware-Domains, 1.1.1.3 kombiniert Malware-Schutz mit einer Filterung von Erwachseneninhalten. Der große Vorteil: Der Schutz wirkt für alle Geräte im Heimnetz – vom PC über Smartphones bis zum Smart-TV – ohne Softwareinstallation auf jedem einzelnen Endgerät. Dieser Leitfaden erklärt ausführlich, wie die Filter technisch funktionieren, was sie wirklich leisten, wo die Grenzen liegen und wie Sie die Dienste sauber einrichten – inklusive verschlüsselter DNS-Übertragung per DoH/DoT und IPv6-Unterstützung.

Grundlagen: Warum DNS-Filter ein starkes erstes Abwehrbollwerk sind

Bevor ein Browser oder eine App eine Verbindung zu einer Website aufbaut, fragt das System per DNS die IP-Adresse des gewünschten Domainnamens ab. Genau an diesem neuralgischen Punkt setzt Cloudflares „1.1.1.1 for Families“ an: Ist eine Domain als Schadseite, Phishing, Command-and-Control-Ziel oder als Erwachseneninhalt kategorisiert, beantwortet der Resolver die DNS-Anfrage absichtlich nicht mit der echten Ziel-IP. Bei den Familien-Resolvern liefert Cloudflare stattdessen die nicht erreichbare IP 0.0.0.0 zurück. Dadurch scheitert die Verbindung bereits auf DNS-Ebene, bevor überhaupt HTTP/S-Daten übertragen werden. Das reduziert Drive-by-Infektionen, verhindert das Nachladen bösartiger Skripte aus kompromittierten Werbenetzwerken, unterbindet die Kontaktaufnahme von Malware zu Steuerungsservern und nimmt Phishing-Seiten effektiv den Wind aus den Segeln, weil Browser die Adresse gar nicht mehr auflösen können. Dieser Schutz greift unabhängig vom eingesetzten Betriebssystem und ohne, dass Nutzerinnen und Nutzer ihr Surfverhalten aktiv anpassen müssten – ein wichtiger Vorteil gegenüber reinen Browser-Plugins oder Antivirus-Filtern, die auf dem Endgerät laufen.

So arbeitet der Malware-Schutz (1.1.1.2) im Detail

Cloudflare betreibt einen weltweit verteilten, rekursiven Resolver mit eigenem Threat-Intelligence-Zulauf. Verdächtige und bestätigte Schaddomains werden kontinuierlich eingestuft. Wenn Sie 1.1.1.2 verwenden, prüft der Resolver jede Anfrage gegen diese Sicherheitskategorien. Ergibt die Prüfung eine Übereinstimmung – etwa weil die Domain für Exploit-Kits, Botnet-Steuerung, Phishing-Kampagnen oder Malware-Downloads bekannt ist –, antwortet der Resolver mit 0.0.0.0 statt mit der echten IP. Das Ergebnis: Der Browser kann die Seite nicht laden, die App erreicht ihr Ziel nicht. Weil DNS-Antworten außerdem zwischengespeichert werden, profitieren auch mehrere Geräte nacheinander von den schnellen Negativ-Treffern. Für Haushalte bedeutet das eine robuste Baseline-Absicherung, die insbesondere bei weniger technikaffinen Nutzern oder auf IoT-Geräten ohne gute Update-Versorgung den Unterschied macht.

Kinderschutz mit 1.1.1.3: Was genau gefiltert wird – und was nicht

Die 1.1.1.3-Variante beinhaltet alle Malware-Sperren von 1.1.1.2 und ergänzt diese um eine Inhaltskategorie „Adult Content“. Domains, die dem Bereich Pornografie und verwandten Inhalten zugeordnet sind, werden wie Schadseiten blockiert, indem die Auflösung ins Leere gelenkt wird. Wichtig ist, zu verstehen, dass die Filterung auf Domain-Basis erfolgt: Wird ein Dienst komplett unter einer Domain oder Subdomain für Erwachseneninhalte betrieben, greift der Block zuverlässig. Handelt es sich hingegen um gemischte Plattformen oder Content auf großen CDNs, ist die Erkennung schwieriger, weil einzelne Seiten oder Pfade innerhalb derselben Domain nicht per reinem DNS differenziert werden können. Gleichwohl eignet sich der Ansatz sehr gut für Haushalte mit Kindern, weil der Großteil einschlägiger Angebote unter klar abgegrenzten Domains läuft und damit effektiv „abgeschaltet“ wird. Falschklassifikationen können passieren – Cloudflare stellt dafür einen öffentlichen Review-Prozess bereit, um Fehleinstufungen zu melden und schnell zu korrigieren. Insgesamt erhalten Familien damit eine unkomplizierte Möglichkeit, das Internet erlebbar, aber altersgerecht zu halten, ohne auf schwer wartbare Gerätekonfigurationen angewiesen zu sein.

Verschlüsseltes DNS: Warum DoH und DoT die Filter robuster machen

Standard-DNS ist unverschlüsselt und kann unterwegs manipuliert oder mitgelesen werden. Cloudflare unterstützt daher sowohl DNS over HTTPS (DoH) als auch DNS over TLS (DoT). Aktivieren Sie diese Protokolle im Router oder auf den Geräten, werden DNS-Anfragen verschlüsselt an die Familien-Resolver übertragen. Das erschwert es Dritten – vom kompromittierten Hotspot bis zum neugierigen Provider – die Filter zu umgehen oder mitzuschneiden. DoH/DoT sind außerdem wichtig für mobile Geräte, die zwischen Netzen wechseln. Praktisch: Cloudflare bietet dedizierte Endpunkte für die Familien-Profile, sodass Sie auch mit aktivierter Verschlüsselung exakt die gewünschten Kategorien nutzen.

Adressen und Endpunkte: Die richtigen Settings für IPv4, IPv6, DoH und DoT

Für maximale Wirkung richten Sie die Resolver am besten zentral im Router ein (so profitieren alle Geräte). Alternativ können Sie die Einstellungen direkt am PC/Smartphone setzen. Diese Werte gelten weltweit:

Blockiert Malware (1.1.1.2) IPv4: 1.1.1.2 und 1.0.0.2 IPv6: 2606:4700:4700::1112 und 2606:4700:4700::1002 DoH: https://security.cloudflare-dns.com/dns-query DoT: security.cloudflare-dns.com

Blockiert Malware + Adult Content (1.1.1.3)

IPv4: 1.1.1.3 und 1.0.0.3

IPv6: 2606:4700:4700::1113 und 2606:4700:4700::1003

DoH: https://family.cloudflare-dns.com/dns-query

DoT: family.cloudflare-dns.com

Nach der Einrichtung können Sie die Funktion mit Test-URLs prüfen. Ein Aufruf von https://malware.testcategory.com/ muss an 1.1.1.2/1.1.1.3 scheitern, https://nudity.testcategory.com/wird nur von 1.1.1.3 geblockt. Schlägt der Test fehl, ist entweder noch ein anderer DNS-Server aktiv, oder eine App nutzt einen fest verdrahteten eigenen Resolver, der die Netzwerkeinstellungen umgeht.

Privatsphäre: Kurze Log-Fristen, keine Speicherung der Client-IP und unabhängige Prüfungen

Cloudflare positioniert 1.1.1.1 als „Privacy-first“-Resolver und überträgt diesen Anspruch auch auf die Familien-Profile. Entscheidend: Die Quell-IP-Adressen der Abfragen werden nicht dauerhaft gespeichert, sondern nur stark gekürzt (Trunkierung der letzten Oktette) und regelmäßig – in der Regel innerhalb von etwa 24–25 Stunden – gelöscht. Auswertungen für den Betrieb und für öffentliche Forschungszwecke (Cloudflare Radar, APNIC) erfolgen anhand anonymisierter, aggregierter Daten. Zusätzlich lässt Cloudflare die Einhaltung der eigenen Zusagen regelmäßig von einem Big-Four-Wirtschaftsprüfer prüfen und veröffentlicht entsprechende Berichte. Für Anwender heißt das: Sie erhalten Netzwerkschutz, ohne dafür personalisierte Surfprofile in Kauf zu nehmen.

Grenzen des Ansatzes: Was DNS-Filter nicht leisten können

DNS-Filterung ist ein wirkungsvolles Fundament, ersetzt jedoch kein umfassendes Sicherheitskonzept. Wird eine bösartige Ressource über eine bisher unauffällige Domain ausgeliefert, greift der Filter erst, wenn die Domain als verdächtig eingestuft wurde. Nutzt eine App hartkodiertes DNS (z. B. eigenen DoH-Server) oder verbindet sich per direkter IP, kann sie Netzwerkrichtlinien umgehen. DNS-Filter können außerdem keine Dateien scannen, keine Schwachstellen im Browser schließen und keine E-Mail-Anhänge prüfen. Für besonders sensible Umgebungen empfiehlt sich daher eine Kombination aus DNS-Filter, aktualisiertem Betriebssystem, Browser-Härtung (z. B. striktere Einstellungen für Skripte/Third-Party-Cookies), seriösem Virenschutz auf Endgeräten und – wo nötig – zusätzlichen Web-/DNS-Policies mit Feingranularität. Falls Sie Zeitfenster, eigene Blocklisten oder erweiterte Inhaltskategorien benötigen, sind Cloudflares Zero-Trust-Funktionen eine Option; für reine Heimumgebungen reichen die Familien-Profile jedoch meist aus.

Praxis: Schritt-für-Schritt sauber einrichten

Im Router: Melden Sie sich an der Weboberfläche an und ersetzen Sie die DNS-Serveradressen im Internet-/WAN-Profil durch die Werte aus der Tabelle oben. Aktivieren Sie, falls vorhanden, „DNS over HTTPS“ oder „DNS over TLS“ und tragen Sie die passenden Endpunkte ein. Einige Router verlangen zusätzlich SNI/Hostname für DoT; hier verwenden Sie security.cloudflare-dns.com oder family.cloudflare-dns.com. Speichern, Router neu verbinden, anschließend die Test-URLs auf einem Endgerät im WLAN aufrufen. Sofern der Router keine verschlüsselten DNS-Protokolle beherrscht, können Sie DoH/DoT alternativ direkt auf den Geräten aktivieren (Windows 11, Android ab 9, Firefox/Chrome sowie iOS/macOS unterstützen das nativ oder via Cloudflares 1.1.1.1-App).

Unter Windows/macOS/Linux: Setzen Sie die Resolveradressen in den Netzwerkeigenschaften (IPv4 und IPv6). Unter Windows 11 finden Sie DoH in den Adaptereigenschaften („DNS über HTTPS verwenden“) – dort wählen Sie „Benutzerdefiniert“ und tragen die DoH-URL des gewählten Profils ein. Unter macOS aktivieren Sie DoH/DoT in den DNS-Einstellungen (ab neueren Versionen) oder nutzen ein DoH-fähiges Tool. Browserseitig lässt sich DoH zusätzlich unabhängig konfigurieren, was insbesondere in Fremdnetzen nützlich ist.

Fehlersuche: Häufige Stolpersteine und schnelle Checks

Wenn die Filter scheinbar nicht greifen, liegt es oft an konkurrierenden DNS-Quellen. Prüfen Sie, ob der Router vielleicht weiterhin den Provider-DNS verteilt, ob ein Gerät eine eigene DNS-App nutzt oder ob der Browser DoH auf einen anderen Anbieter zeigt. Ein nslookup (oder dig) gegen 1.1.1.2/1.1.1.3 auf eine bekannte Block-Domain sollte als Antwort 0.0.0.0 liefern; kommt eine echte IP zurück, greifen Ihre Einstellungen nicht. Stellen Sie außerdem sicher, dass IPv6 korrekt gesetzt wurde, wenn Ihr Anschluss Dual-Stack nutzt; sonst kann der Resolver via IPv6 am Filter „vorbeigehen“. Für problematische Fehleinstufungen nutzen Sie Cloudflares Meldeformular und geben die betroffene Domain an – Korrekturen werden in der Regel zeitnah ausgerollt.

Sicher surfen mit Familien-DNS: Fazit und Empfehlung

Cloudflares 1.1.1.2 und 1.1.1.3 sind einfache, kostenfreie und leistungsstarke Bausteine für mehr Sicherheit und Jugendschutz im Heimnetz. Der Ansatz ist pragmatisch: Statt jedes Gerät einzeln zu härten, wird auf der frühestmöglichen Netzwerkschicht verhindert, dass gefährliche oder unerwünschte Ziele überhaupt auflösbar sind. Mit aktivierter DoH/DoT-Verschlüsselung gewinnen Sie zusätzlich an Robustheit gegenüber Manipulation und neugierigen Blicken. Der Schutz ist nicht allmächtig – er sollte mit gesunden Surfgewohnheiten, Systemupdates und ggf. Endpunkt-Sicherheitssoftware kombiniert werden –, aber er nimmt zahlreichen Risiken die Angriffsbasis und entlastet zugleich Eltern, die ohne großen Administrationsaufwand ein kindgerechtes Internet bereitstellen möchten. Wer heute ein Heimnetz betreibt, kann mit wenigen Einstellungen ein deutlich sichereres, familienfreundlicheres Surferlebnis schaffen – und dabei sogar die Privatsphäre wahren.

Kurzreferenz: Alle wichtigen Daten auf einen Blick

Malware-Block (1.1.1.2) | IPv4: 1.1.1.2 / 1.0.0.2 | IPv6: 2606:4700:4700::1112 / ::1002 | DoH: https://security.cloudflare-dns.com/dns-query | DoT: security.cloudflare-dns.com

Familien-Block (1.1.1.3) | IPv4: 1.1.1.3 / 1.0.0.3

(Malware + Adult Content) | IPv6: 2606:4700:4700::1113 / ::1003

| DoH: https://family.cloudflare-dns.com/dns-query

| DoT: family.cloudflare-dns.com

Tests | https://malware.testcategory.com/

| https://nudity.testcategory.com/

Blockverhalten | Geblockte Ziele antworten mit 0.0.0.0

Datenschutz | Keine dauerhafte Speicherung der Client-IP,

| Logs werden i.d.R. binnen ~24–25h gelöscht,

| regelmäßige unabhängige Prüfungen.

Keine Produkte gefunden.

Quellen

- Cloudflare Docs – Set up 1.1.1.1 & Families (inkl. DoH/DoT & Tests)

- Cloudflare Docs – IP-Adressen für 1.1.1.1/1.1.1.2/1.1.1.3 (IPv4/IPv6)

- Cloudflare Docs – Privacy: Öffentlicher DNS-Resolver (Log-Praxis & Audit)

- Cloudflare Blog – Introducing 1.1.1.1 for Families

- BleepingComputer – 1.1.1.1 besteht Privacy-Audit

Letzte Aktualisierung am 5.02.2026 / Affiliate Links / Bilder von der Amazon Product Advertising API. Alle hier angezeigten Preise und Verfügbarkeiten gelten zum angegebenen Zeitpunkt der Einbindung und können sich jederzeit ändern. Der Preis und die Verfügbarkeit, die zum Kaufzeitpunkt auf Amazon.de angezeigt werden, sind maßgeblich. Als Amazon-Partner verdienen wir an qualifizierten Verkäufen.