Viele Klassiker der WLAN-„Hacks“ halten sich hartnäckig. 2025 hat sich die Lage jedoch weiterentwickelt: WPA3 ist für moderne 6-GHz-Netze (Wi-Fi 6E/7) gesetzt, Firmware-Updates schließen laufend neue Lücken – und das Verstecken der SSID bleibt ein Trugschluss.

Kurzfazit

- Standardpasswörter ändern (Router-Admin & WLAN) – Pflicht.

- WPA3 aktivieren (ersatzweise WPA2-AES/CCMP) – kein WEP/TKIP.

- SSID nicht verstecken – bringt keine echte Sicherheit, verursacht Nebenwirkungen.

- Router aktuell halten – automatische Updates, Altgeräte ersetzen.

- WPS, Remote-Management & unnötiges UPnP deaktivieren; Gast-/IoT-WLAN nutzen.

1) Standard- und WLAN-Passwörter sofort ändern

Werkspasswörter sind öffentlich dokumentiert. Ändern Sie beides: das Router-Admin-Kennwort und den WLAN-Schlüssel. CISA empfiehlt lange, merkbare Passphrasen (z. B. 5–7 zufällige Wörter, insgesamt ≥16 Zeichen). Recyceln/Wiederverwenden Sie keine Passwörter und aktivieren Sie – falls verfügbar – Zwei-Faktor-Anmeldung für den Router-Login.

Hilfreich: Viele Hersteller-Apps führen heute durch einen „Erstabsicherung“-Assistenten; prüfen Sie danach die Einstellungen im Web-Interface.

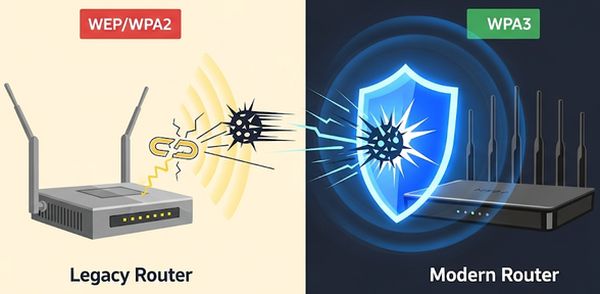

2) WPA3 einschalten – der Sicherheitsstandard 2025

WPA3 (mit SAE/Dragonfly) ist der aktuelle WLAN-Sicherheitsstandard. In 6-GHz-Netzen (Wi-Fi 6E/7) ist er verpflichtend; WPA2 ist dort nicht erlaubt. Ebenso verpflichtend in 6 GHz: Protected Management Frames (PMF).

PMF („Protected Management Frames“) schützt Management-Frames im WLAN vor Fälschung und Replay – primär gegen Deauth-/Disassoc-Spoofing und manipulierte Action-Frames. PMF basiert auf IEEE 802.11w.

Viele Router bieten Übergangsmodi (WPA2/WPA3-Mixed), bis alle Endgeräte aktualisiert sind. Für offene Gastnetze ohne Passwort existiert Enhanced Open (OWE), das den Verkehr dennoch verschlüsselt.

Praxis-Tipp: Wenn einzelne Altgeräte Probleme machen, prüfen Sie Firmware-Updates der Clients oder parken Sie sie in einem separaten WPA2-SSID (nur AES/CCMP, kein TKIP). Vermeiden Sie „WEP“ grundsätzlich.

Weiterführend: Meraki: WPA3-Leitfaden, Cisco: WPA3 Deployment Guide.

3) Mythos „SSID verstecken“: Warum das keine Sicherheit bringt

Die SSID ist Ihr WLAN Name. Das Deaktivieren der SSID-Aussendung (Hidden SSID) erschwert höchstens Gelegenheitssuchern die Sichtbarkeit im Scan-Fenster. Es schützt aber nicht: Die SSID lässt sich beim Verbindungsaufbau mit einfachen Sniffern mitlesen. Zudem senden Geräte mit gespeicherten Hidden-Netzen aktiv Probe-Requests – das ist schlecht für Privatsphäre und kann Kompatibilitätsprobleme verursachen. Moderne Leitfäden raten davon ab; stattdessen eine neutrale, nicht personenbezogene SSID wählen.

Beleg: Das US-Verteidigungsministerium (DoD) rät in einem 2023er Best-Practice-Papier explizit vom Verstecken der SSID ab. Auch zahlreiche technische Analysen zeigen: Security through obscurity funktioniert hier nicht.

Lesetipps: DoD: Best Practices for Securing Your Home Network (PDF), Smallstep-Analyse.

4) Router-Firmware aktuell halten (und Altgeräte ersetzen)

Regelmäßige Firmware-Updates schließen bekannte Schwachstellen – teils in hoher Schlagzahl. Aktivieren Sie Auto-Updates, wenn Ihr Modell das unterstützt. Prüfen Sie Quartal für Quartal beim Hersteller, ob Ihr Gerät noch versorgt wird. Modelle ohne Sicherheits-Support sollten ausgetauscht werden.

Hinweise & Schrittfolgen liefern u. a. CISA und Hersteller wie Netgear. Die CISA-Vulnerabilty-Bulletins zeigen jede Woche neue Router- und IoT-CVE-Einträge – ein starkes Argument für Updates.

5) Angriffsfläche reduzieren: WPS, Remote-Management, UPnP

- WPS deaktivieren: Der PIN-Modus ist seit Jahren anfällig für Brute-Force; teils ließ sich WPS trotz „aus“ weiter nutzen. Besser deaktivieren und Geräte regulär per Schlüssel/QR koppeln.

- Remote-Management deaktivieren: Fernzugriff auf das Router-Webinterface nur, wenn zwingend nötig – andernfalls schließen.

- UPnP einschränken/deaktivieren: Spart Komfort, reduziert aber riskante automatische Portweiterleitungen.

Die CISA-Checkliste und CISA-Leitfäden empfehlen genau diese Schalter.

6) Saubere Trennung: Gast- und IoT-Netze

Nutzen Sie ein Gast-WLAN für Besucher – und trennen Sie IoT-Geräte (TV, Kameras, Steckdosen) auf ein eigenes Netz. So minimieren Sie das Risiko, dass ein kompromittiertes Gerät auf PCs oder NAS zugreift. Viele Router bieten das mit wenigen Klicks; in Profi-Setups sorgen VLANs für zusätzliche Isolation.

7) Feinschliff für Fortgeschrittene

- PMF aktivieren (falls nicht erzwungen): Schützt Management-Frames vor Manipulation.

- OWE für offene Netze: Verschlüsselt Verkehr ohne Pre-Shared-Key – ideal für „offenes“ Gäste-WLAN ohne Passwort.

- Firewall & lokale Schutzmaßnahmen: Endgeräte zusätzlich mit Host-Firewall absichern.

Mehr dazu in den WPA3-Guides von Cisco/Meraki.

Checkliste: In 15 Minuten zum deutlich sichereren Heim-WLAN

- Router-Admin-Passwort ändern (einzigartig, lang, Passwortmanager verwenden).

- WLAN-Schlüssel als Passphrase setzen (≥16 Zeichen, keine Wiederverwendung).

- Sicherheitsmodus: WPA3-Personal (alternativ WPA2-AES/CCMP).

- SSID sichtbar, aber neutral benennen (keine Namen/Adressen).

- WPS aus, Remote-Management aus, unnötiges UPnP aus.

- Gast-WLAN aktivieren; IoT dort einsperren.

- Automatische Firmware-Updates prüfen/aktivieren.

FAQ: Häufige Irrtümer kurz erklärt

„Reicht es, die SSID zu verstecken?“ Nein. Sichtbarkeit ≠ Sicherheit; Schlüssel und Protokolle sind entscheidend.

„Meine Kamera kann kein WPA3 – was nun?“ Übergangsweise ein getrenntes WPA2-SSID (nur AES/CCMP) und zügig Ersatz planen.

„Gastnetz ohne Passwort ist doch unsicher?“ Nutzen Sie OWE, wenn Ihr System es unterstützt – „offen“, aber verschlüsselt.

Keine Produkte gefunden.

Linkliste (Quellen)

- CISA – Home Network Security

- CISA – Project Upskill: Checklist

- Meraki – WPA3 Encryption & Configuration Guide

- Cisco – WPA3 Deployment Guide

- DoD – Best Practices for Securing Your Home Network (PDF)

- Smallstep – Hiding SSID & MAC Filtering Don’t Work

- Netgear – Secure Your Router

- CISA – WPS Vulnerable to Brute-Force Attack

- CISA – Module 5: Securing Your Home Wi-Fi

- CISA – Vulnerability Summary (Beispiel 2025-08-11)

Letzte Aktualisierung am 5.02.2026 / Affiliate Links / Bilder von der Amazon Product Advertising API. Alle hier angezeigten Preise und Verfügbarkeiten gelten zum angegebenen Zeitpunkt der Einbindung und können sich jederzeit ändern. Der Preis und die Verfügbarkeit, die zum Kaufzeitpunkt auf Amazon.de angezeigt werden, sind maßgeblich. Als Amazon-Partner verdienen wir an qualifizierten Verkäufen.